1.何谓VPN

VPN即虚拟专用网,是通过一个公用网络(通常是因特网)建立一个临时的、安全的连接,是一条穿过混乱的公用网络的安全、稳定的隧道。通常,VPN是对企业内部网的扩展,通过它可以帮助远程用户、公司分支机构、商业伙伴及供应商同公司的内部网建立可信的安全连接,并保证数据的安全传输。VPN可用于不断增长的移动用户的全球因特网接入,以实现安全连接;可用于实现企业网站之间安全通信的虚拟专用线路,用于经济有效地连接到商业伙伴和用户的安全外联网虚拟专用网。

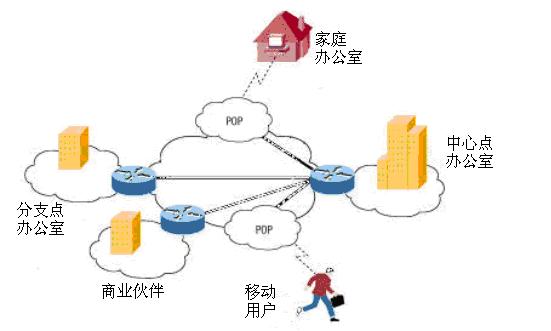

一个典型的VPN环境如下图所示。

在公司总部有一个主网络,其它分支点或合作公司的网络以及单独用户远程连入总部的网络。

2.为什么我们需要VPN

使用VPN的好处:

● 节省费用

● 高安全性

● 没有地区限制

VPN出现以前,如果用户要建立从住处到企业的安全通道,那么往往会向当地的ISP租用一条专用ISDN或者T1信道,这笔线路的租费是相当昂贵的。而VPN技术并不需要专门的通讯线路,只要借助公共网络就可以完成同样的功能,而且价格低廉。

虽然VPN网络的数据要经过公共网络传输,不像以往租用线路那样是一种点到点的连接,所有的数据直接在个人和企业之间传输而不用担心被人截取。但是VPN通过加密和隧道这两个技术,同样为数据传输提供了高度的安全性。

3.最常用的VPN协议有哪些?

目前VPN最常用到的协议有PPTP,L2TP和IPSec。

4.PPTP协议

PPTP(Point to Point Tunneling Protocol)即点到点隧道协议。该协议由美国微软设计,用于将PPP分组通过IP网络封装传输。

PPTP协议使用了基本的PPP协议来封装数据,它通过使用扩展的GRE封装,将PPP分组在IP网上进行传输。

PPTP使用微软的MPPE协议(点到点加密协议)进行加密;使用MS-CHAP,MS-CHAPv2或者EAP协议对双方的身份进行授权和验证。如果使用MS-CHAP这类协议,那么用户在连接的过程中,就要输入相应的用户名和密码;如果使用EAP协议,那么就要使用相应数字证书或者Smart Card这类设备。一旦数据加密完毕,那么PPTP协议会把加密的数据包封装在GRE数据包中,然后提供必要的PPP信息进行发送。

5.L2TP协议

L2TP(Layer Two (2) Tunneling Protocol)即第二层隧道协议。它结合了微软的PPTP以及Cisco的L2F协议。

L2TP将PPP分组进行隧道封装并在不同的传输媒体上传输。PPTP要求互联网络为IP网络。L2TP只要求隧道媒介提供面向数据包的点对点的连接。L2TP可以在IP(使用UDP),帧中继永久虚拟电路(PVCs),X.25虚拟电路(VCs)或ATM VCs网络上使用。

L2TP本身不提供数据加密,它依赖于IPSec对数据进行加密。

6.IPsec协议

IPsec(IP Security)是IETF IPsec工作组为了在IP层提供通信安全而制定的一套协议族。它包括安全协议部分和密钥协商部分。安全协议部分定义了对通信的安全保护机制;密钥协商部分定义了如何为安全协商保护参数,以及如何对通信实体的身份进行鉴别。

IPsec安全协议给出了封装安全载荷(Encapsulated Security Payload,以下简称ESP)和鉴别头(Authentication Header,以下简称AH)两种通信保护机制。其中ESP机制为通信提供机密性和完整性保护;AH机制为通信提供完整性保护。

IPsec协议使用IKE协议实现安全协议的自动安全参数协商。IKE协商的安全参数包括加密及鉴别算法、加密及鉴别密钥、通信的保护模式(传输或隧道模式)、密钥的生存期等。IKE将这些安全参数构成的安全参数集合称为SA。

7.IPsec完整性协议

完整性验证指的是用散列算法对接收到的信息进行验证,判断其是否与发送的信息完全相同。一个散列算法主要是对发送方和接收方的数据进行加密校验以确保数据未被改变。如果信息在传输过程中有变化,散列值就会不同,此时就拒绝该数据包。

在进行IPSec完整性配置时,有两个选项 :MD5(Message Digest 5)和SHA1(Secure Hash Algorithm 1)。后者的安全度更高,但需要更多的 CPU资源,MD5使用128位散列算法,而SHA1使用的160位算法。

8.IPsec认证协议

当两个系统互相交换加密数据之前,需要相互对加密的数据包进行安全协定。这个安全协定称为安全关联(security association,简称SA)。为了进行通信,两个系统必须协商使用相同的SA。

因特网密钥交换协议(Internet Key Exchange,简称IKE)管理着用于IPSec连接的SA协商过程 。IKE是因特网工程任务组(Internet Engineering Task Force,简称IETF)制定的关于安全关联和密钥交换的标准方法。IKE的操作分两阶段:第一阶段建立ISAKMP SA,确保通信信道的安全;第二阶段协商所使用的IPSec SA。

为了建立IPSec通信,两台主机在SA协商发生之前必须互相认证,有三种认证方法:

● Kerberos - Kerberos v5常用于Windows Server 2003,是其缺省认证方式。 Kerberos能在域内进行安全协议认证,使用时,它既对用户的身份也对网络服务进行验证。Kerberos的优点是可以在 用户和服务器之间相互认证,也具有互操作性。Kerberos可以在 Server 2003的域和使用Kerberos 认证的UNix环境系统之间提供认证服务。

● 公钥证书 (PKI) - PKI用来对非受信域的成员,非Windows客户,或者没有运行Kerberos v5 认证协议的计算机进行认证,认证证书由一个作为证书机构(CA)的系统颁布。

● 预共享密钥(Preshared key)- 在预共享密钥认证中,双方必须为IPsec策略协商使用一个相同的共享密钥。

9.IPsec加密协议

IPsec提供三种主要的加密方法。选择什么加密方法取决于您公司的安全需要。

● DES - 1977年美国国家标准局公布了DES算法,它可以在通信过程中频繁生成密钥,对密码分析有很强的抵抗力。DES的问题不在于它的设计,而在于它的密钥长度。它使用一个56bit的密钥来对一个64bit的明文块进行加密。目前已经有专门的硬件可以破译DES。

● 3DES – 是DES的一个更安全的变形。它使用三个互不相同的密钥,本质上相当于用一个长为168bit的密钥进行加密。与DES相比,它加密数据的速度要慢得多。但是,使用硬件加速器,可以极大地提高它的运行速度。

● AES – 用来取代DES的高级加密标准。它支持至少128bit的分组,密钥长度支持128、192和256bit。

10.IPsec加密模式

IPSec可以在两种不同的模式下运作:传输(transport)模式和隧道(tunnel)模式。这些模式指的是数据在网络中是如何发送和加密的。

在传输模式下,IPSec的保护贯穿全程:从源头到目的地,被称为提供终端到终端的传输安全性 。

隧道模式仅仅在隧道点或者网关之间加密数据。隧道模式提供了网关到网关的传输安全性。当数据在客户和服务器之间传输时,仅当数据到达网关时才得到加密,其余路径不受保护。一旦到达网关,就采用IPSec进行加密,等到达目的网关之后,数据包被解密和验证,之后数据发送到不受保护的目的主机。隧道模式通常适用于数据必须离开安全的LAN或者WAN的范围,且在诸如互联网这样的公共网络中传输的场合。